prince of aden

الإدارة العامة و مسؤول منتدى العروض المجانية

طاقم الإدارة

★★ نجم المنتدى ★★

نجم الشهر

كبار الشخصيات

- إنضم

- 30 نوفمبر 2010

- المشاركات

- 46,751

- مستوى التفاعل

- 61,650

- النقاط

- 15,330

غير متصل

من فضلك قم بتحديث الصفحة لمشاهدة المحتوى المخفي

"Cyber Threat Intelligence ($87.00 Value) FREE for a Limited Time"

"استخبارات التهديدات السيبرانية (بقيمة 87.00 دولارًا) مجانًا لفترة محدودة"

استخبارات التهديدات السيبرانية

"يتخذ مارتن نهجًا شاملاً ومركّزًا تجاه العمليات التي تحكم استخبارات التهديد، لكنه لا يغطي فقط جمع المعلومات الاستخبارية ومعالجتها وتوزيعها.

فهو يشرح لماذا يجب أن تهتم بمن يحاول اختراقك، وما يمكنك فعله حيال ذلك عندما تعلم."

—سايمون إدواردز، خبير اختبار الأمان، الرئيس التنفيذي لشركة SE Labs Ltd.، رئيس AMTSO

مقدمة فعالة لاستخبارات التهديدات السيبرانية، مكملة بدراسات حالة مفصلة وتقارير ما بعد الإجراء عن الهجمات الحقيقية

يقدم Cyber Threat Intelligence التاريخ والمصطلحات والتقنيات التي سيتم تطبيقها في مجال الأمن السيبراني، ويقدم نظرة عامة على الوضع الحالي للهجمات السيبرانية ويحفز القراء على النظر في قضاياهم الخاصة من وجهة نظر استخبارات التهديدات.

يأخذ المؤلف وجهة نظر منهجية ومحايدة للنظام وشاملة لتوليد وجمع وتطبيق معلومات التهديد.

يغطي النص بيئة التهديد، والهجمات الخبيثة، وجمع وتوليد وتطبيق المعلومات الاستخبارية والإسناد، بالإضافة إلى الاعتبارات القانونية والأخلاقية.

فهو يضمن للقراء معرفة ما يجب البحث عنه عند التفكير في هجوم سيبراني محتمل ويوضح كيفية منع الهجمات في وقت مبكر، موضحًا كيف يمكن للجهات الفاعلة في مجال التهديد استغلال نقاط ضعف النظام.

ويتضمن أيضًا تحليلًا للهجمات واسعة النطاق مثل WannaCry وNotPetya وSolar Winds وVPNFilter وTargetاختراق، مع النظر في المعلومات الاستخباراتية الحقيقية التي كانت متاحة قبل الهجوم وبعده.

تشمل المواضيع التي يتم تناولها في استخبارات التهديدات السيبرانية ما يلي:

التغيير المستمر لبيئة التهديد حيث تتغير وتتطور القدرات والنوايا والفرص والدفاعات

نماذج الأعمال المختلفة للجهات الفاعلة في مجال التهديد، وكيف تملي اختيار الضحايا وطبيعة هجماتهم

تخطيط وتنفيذ برنامج استخبارات التهديد لتحسين وضع الأمن السيبراني للمنظمة

تقنيات إسناد الهجمات ومحاسبة مرتكبيها على أفعالهم

تصف استخبارات التهديدات السيبرانية تقنيات ونماذج الاستخبارات المستخدمة في استخبارات التهديدات السيبرانية. فهو يوفر مسحًا للأفكار ووجهات النظر والمفاهيم، بدلاً من تقديم دليل عملي عملي. إنه مخصص لأي شخص يرغب في معرفة المزيد عن هذا المجال، خاصة إذا كان يرغب في تطوير مهنة في مجال الاستخبارات، وكمرجع لأولئك الذين يعملون بالفعل في هذا المجال.

ملاحظة : هذه الكتب حصرية على زيزووم فقط ولم تنشر في اي موقع عربي

والترجمة ترجمتها بواسطة جوجل

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

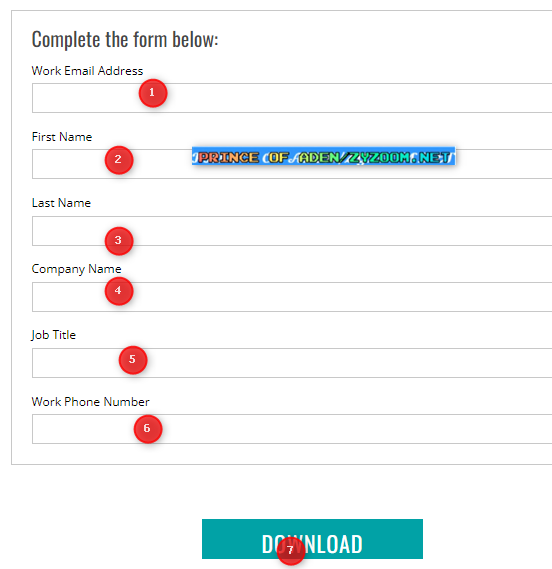

للتحميل بعد ملء النموذج، يمكنك استخدام : البريد الإلكتروني /المؤقت

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

واي معلومات من هنا :

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي